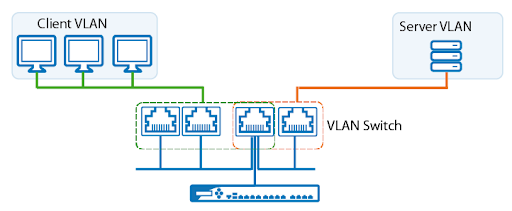

VLAN yani Sanal Yerel Alan Ağı, bir LAN (Local Area Network) Network’ü üzerindeki kaynakların Switch Port’lar üzerinde mantıksal olarak gruplandırılması ile yapılır. VLAN kullanımı ile Network üzerindeki gereksiz Broadcast trafiği azaltılarak Bandwith (bant genişliği) artırılmış olur. Başka bir ifade ile VLAN, Network trafiğinde dolaşan Data paketlerini tüm Switch Port’larına dağıtacağı için Switch Port’larına bağlı tüm kaynaklarda yani tüm Network’te dolaşmış olacak. Bu da gereksiz bir Broadcast trafiği oluşmasına sebep olacak ve bant genişliğinin gereksiz yere kullanılmasına sebep olacaktır. Aslında bunu sadece Broadcast ve Bandwidth (bant genişliği) kapsamında değil, güvenlik kapsamında da ele alıp düşünmek gerekmektedir. Şirketimize misafir olarak gelen ve sistemimizde tanımlı olmayan birisini sistem Network’ümüze dahil etmek, çok da akıllıca ve istenen bir şey olmayacaktır. Bu nedenle, sistemden izole edilmiş bir Network üzerinden misafirimizi Internet ortamına çıkartmak, güvenlik açısından atılabilecek en önemli adımlardan birisi olacaktır ki bunu da Network’ümüzü segmentlere bölümleyerek, yani VLAN’lar oluşturarak yapabiliriz.

Sistemimiz üzerinde VLAN’lar oluşturarak Network’ümüzü segmentlere bölümlemek, olası Network problemlerini tanılama ve çözüme kavuşturmada bize kolaylık sağlayacaktır.

1- VLAN Türleri Nelerdir?

1.1- Veri VLAN’ı (Data VLAN)

Veri VLAN’ı özelleşmemiş standart trafiği taşımak üzere yapılandırılmış VLAN’dır. Kullanıcı kaynaklı Internet trafiği buna örnek olarak gösterilebilir. Ayrıca bir VLAN aynı anda ses ya da video temelli trafik de taşıyabilir. Veri VLAN’ının bir diğer adı da Kullanıcı VLAN’ıdır (User VLAN).

1.2- Varsayılan VLAN (Default VLAN)

Switch’teki bütün Port’lar, Switch başlatıldığında otomatik olarak varsayılan VLAN’a dahil olurlar. Cisco cihazlar için Varsayılan VLAN VLAN 1 dir. Switch Port’larının Default VLAN’a bağlı olması, bu Port’ları aynı Broadcast Domain ‘e dahil eder. Bu durum Switch’lere bağlanan bütün cihazların birbirleriyle iletişim kurmasına olanak sağlar. VLAN 1, yeniden adlandırılamaması ve silinememesi dışında diğer VLAN’larla aynı özelliklere sahiptir.

1.3- Yerel VLAN (Native VLAN)

Yerel VLAN “Trunk” bağlantı noktasına atanmış VLAN’dır. Bir “Trunk” bağlantı noktası herhangi bir VLAN etiketi olmayan trafiği (Untagged VLAN Traffic) olduğu gibi, çok sayıda VLAN tarafından oluşturulan trafiği de (Tagged VLAN Traffic) destekler. Trunk bağlantı noktası herhangi bir VLAN’dan gelmeyen trafiği Yerel VLAN’a yönlendirir. Bir cihaz tarafından oluşturulan ve herhangi bir VLAN’dan gelmeyen trafik Switch’in Yerel VLAN olarak yapılandırılmış olan VLAN üzerinden iletilir.

1.4- Yönetim VLAN’ı (Management VLAN)

Yönetim VLAN’ı, Switch’i yönetmek üzere yapılandırılmış herhangi bir VLAN olabilir. Eğer Yönetim VLAN’ı olarak özel bir VLAN yapılandırılmamışsa, VLAN 1 Yönetim VLAN’ı olarak hizmet verir. Yönetim VLAN’ına bir IP adresi ve Subnet Mask (alt ağ maskesi) atandığında bu Switch’e HTTP, Telnet, SSH ya da SNMP gibi yollarla bağlanılabilir.

1.5- Ses VLAN’ı (Voice VLAN)

Ses VLAN’ı, üzerinden sadece ses trafiğinin geçirilmesi yönünde yapılandırılan VLAN’dir. Ses iletimi, kişiler ve kurumlar için çok önemli olduğu için, Ses VLAN’ı sıklıkla kullanılmaktadır. Ses VLAN’inde ses iletimi için IP telefonu kullanılır. Switch üzerindeki Port’a Ses VLAN’ı yapılandırabilmek için öncelikle ses ve veri için iki ayrı VLAN yapılandırılması gerekir. Bir IP telefon, Switch’in ilgili bağlantı noktasına ilk defa bağlandığında, Switch’in ilgili Port’una IP telefona daha önceden yapılandırılmış VLAN’ın adını ve konfigürasyon bilgisini yollar. IP telefon da bu bilgileri aldıktan sonra, Voice Frame’lerini etiketleyerek tüm ses trafiğini Voice VLAN’ı üzerinden gönderir.

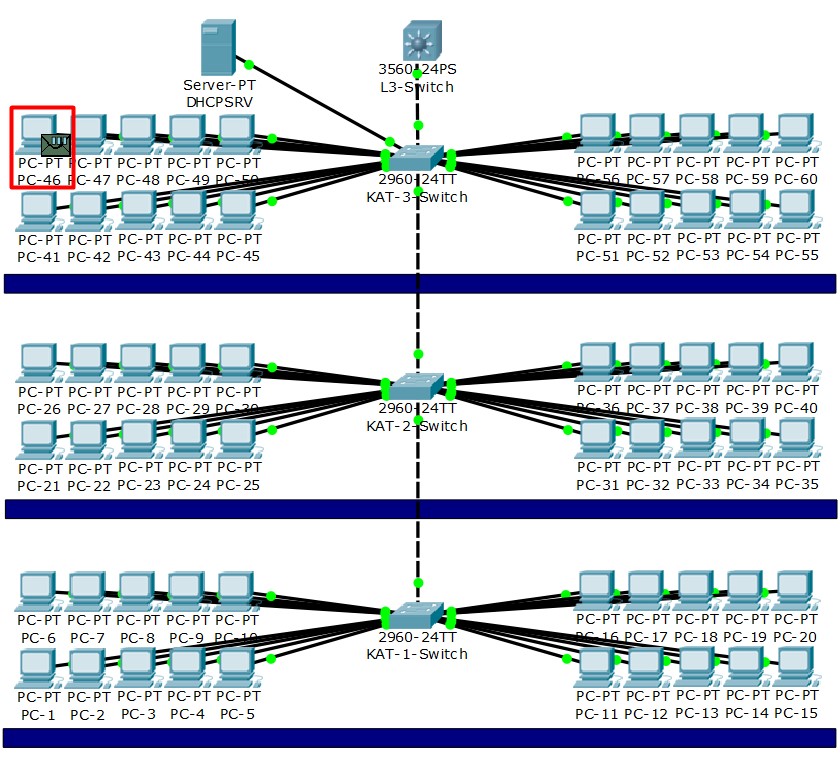

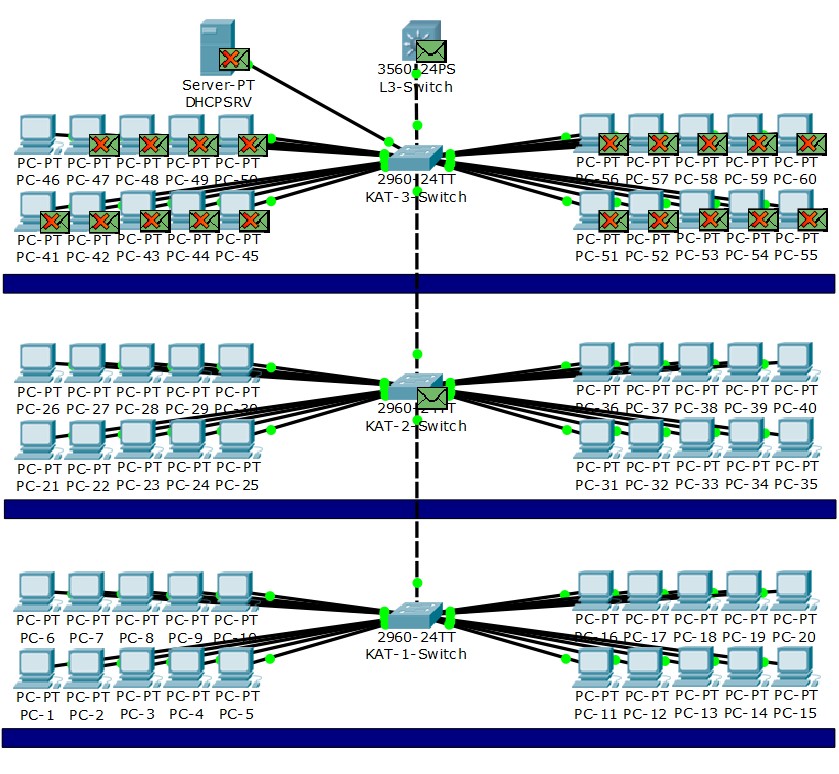

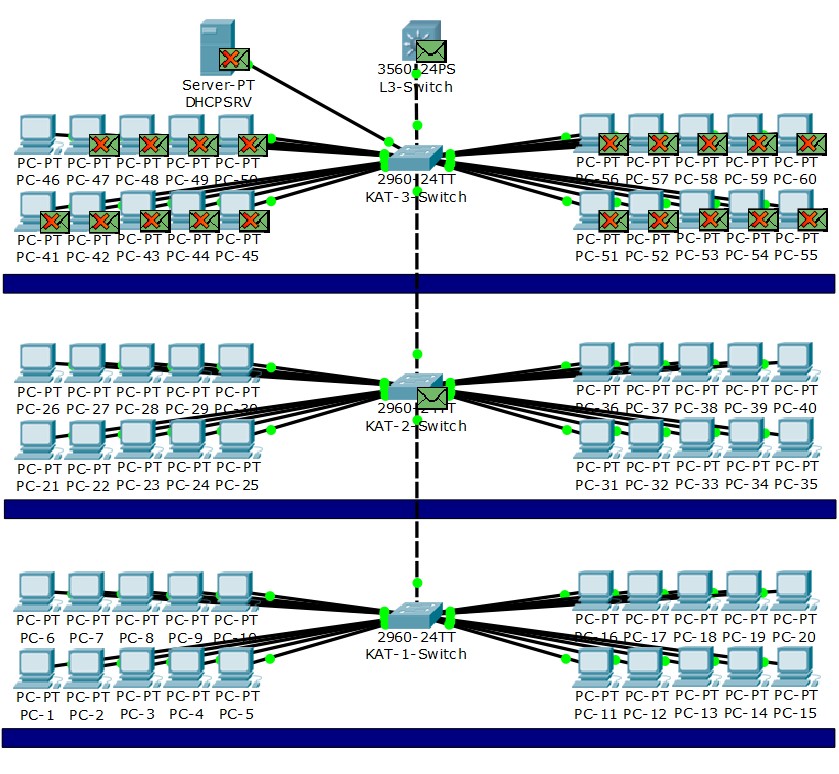

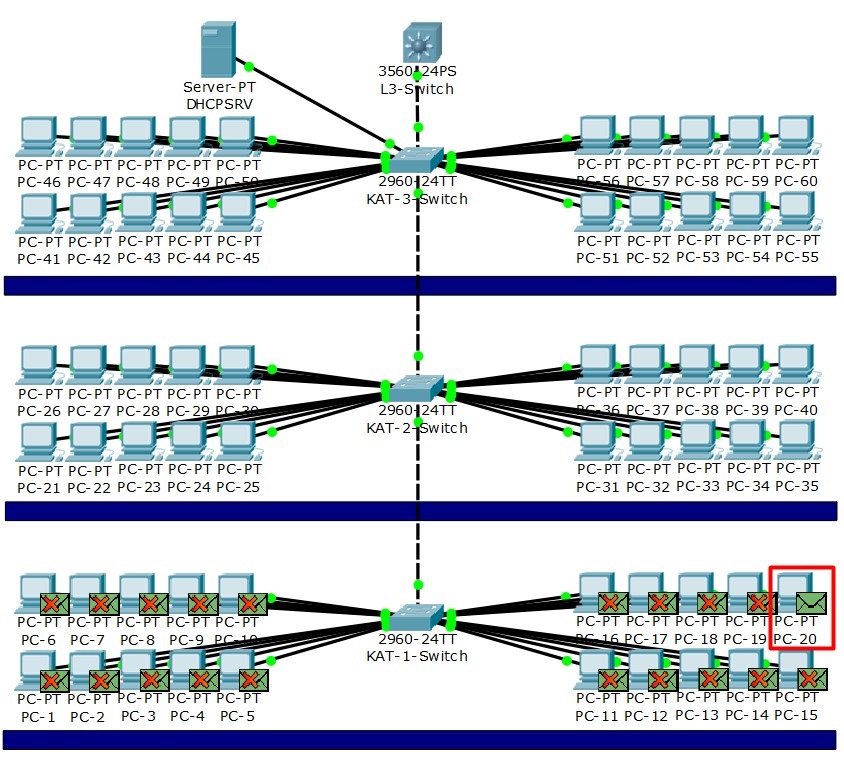

2- VLAN Olmayan Bir Network Ortamında Network Trafiği

Mantığın daha net anlaşılabilmesi için, VLAN oluşturulmamış bir ağ üzerindeki Data paketlerinin, tüm sisteme nasıl dağıldığına bir göz atalım: 3. Katta bulunan PC-46 ‘dan, 1. kattaki PC-20 ‘ye bilgisayara bir Data paketi yolluyorum. Paketlerin rahatlıkla izlenebilmesi için, ARP protokolünü de devreye aldım. Bu iki bilgisayar, ilk kez haberleşecekleri için, PC-46’dan çıkan Data paketi, tüm Network’ü dolacaşacak, yani bir Broadcast oluşturacaktır.

Aşağıda görüldüğü gibi PC46’dan çıkan Data paketi, ARP Request içindeki Destination Mac Address bilgisi FF-FF-FF-FF-FF-FF (Broadcast MAC adresi) olduğu için, ilk önce 3. kataki tüm bilgisayarlara ulaştırıldı. İlgili Data paketi, ARP Request ile gelen Data paketindeki Destination IP Address kendilerine ait olmadığı için, tüm bilgisayarlar Data paketini reddetti!

Aynı Data paketi, ARP Request içindeki Destination Mac Address bilgisi FF-FF-FF-FF-FF-FF (Broadcast mac adresi) olduğu için, 2. kataki tüm bilgisayarlara da ulaştırıldı. İlgili Data paketi, ARP Request ile gelen Data paketindeki Destination IP Address kendilerine ait olmadığı için, tüm bilgisayarlar Data paketini reddetti!

Aynı Data paketi, ARP Request içindeki Destination Mac Address bilgisi FF-FF-FF-FF-FF-FF (Broadcast mac adresi) olduğu için, 1. kattaki tüm bilgisayarlara ulaştırıldı. İlgili Data paketi, ARP Request ile gelen Data paketindeki Destination IP Address kendilerine ait olmadığı için PC-20 hariç tüm bilgisayarlar Data paketini reddetti! PC-20, ARP Request ile gelen Data paketindeki Destination IP Address kendine ait olduğu için Data paketini aldı!

İşte bu örnekte görüldüğü gibi, VLAN ile segmentlere bölünmemiş bir Network ortamında Data paketleri, bu şekilde ilk Data paketi gönderiminde (daha önce hiç haberleşmemiş bilgisayarlar için) Broadcast ile tüm Network’e yayılmakta ve gereksiz yere bir trafik oluşmaktadır. Bu gereksiz Broadcast’i önlemenin yolu, Network’leri VLAN’ler ile segmentlere ayırmaktan geçmektedir.

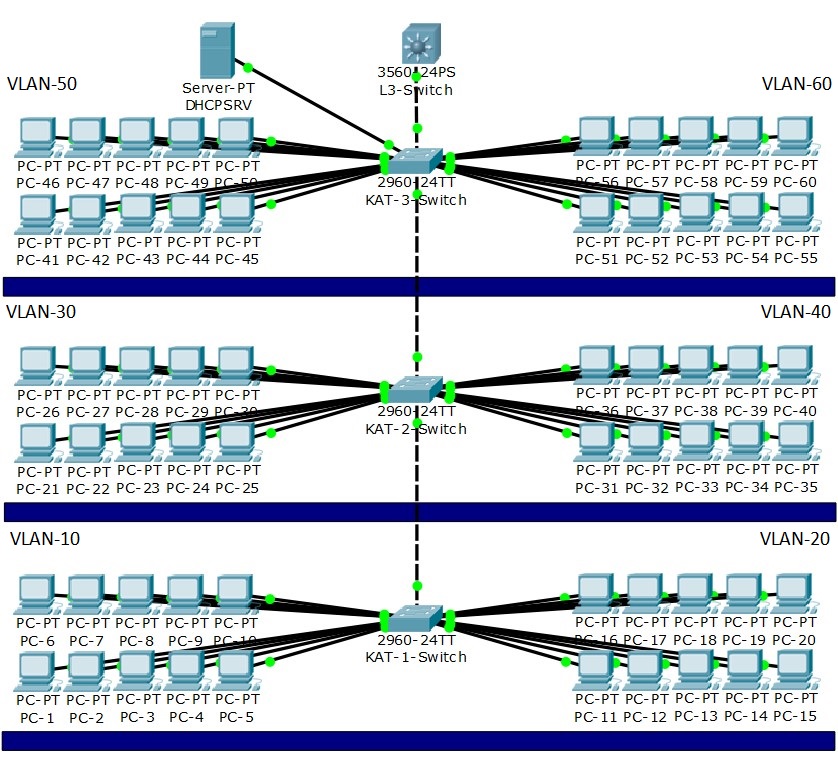

3- VLAN Yapılandırma

VLAN Yapılandırılmamış bir Network Ortamında Network Trafiğini izledikten sonra, VLAN yapılandırma işlemimize geçebiliriz. Bu kısımda, adım adım Cisco Switch ile VLAN Yapılandırma işlemlerimize başlıyor olacağız.

Yapım şu şekilde olacak:

• 6 adet VLAN. (Vlan 10, Vlan 20, Vlan 30, Vlan 40, Vlan 50, Vlan 60)

• 60 adet PC.

• 3 adet 24 Port Layer-2 Cisco Switch.

• 1 adet Layer-3 Cisco (backbone, omurga) Switch.

• 1 adet DHCP Server.

Bilgi!: Cisco Switch’lerde VLAN 1, varsayılan VLAN olduğundan, Yönetim VLAN’ı ile Varsayılan VLAN’ı ayırmak güvenlik açısından tercih edilir.

VLAN yapılandırma işlemimizi Layer-3 Switch üzerinden yapılandırarak, burada yapılandırdığımız VLAN yapılandırmalarımızı tüm Layer-2 Switch’lere dağıtacağız. Ortamınızda birden fazla Switch bulunuyorsa, tüm Switch’leri tek tek dolaşıp, hepsinde VLAN yapılandırmak için zaman harcamak gereksizdir. Layer-3 Switch’in bize sunduğu avantajlardan birisi de, ayrı VLAN grupları arasında bir Router’a ihtiyaç duymadan IP Routing oluşturup, VLAN’lar arası iletişimi sağlayabilmesidir.

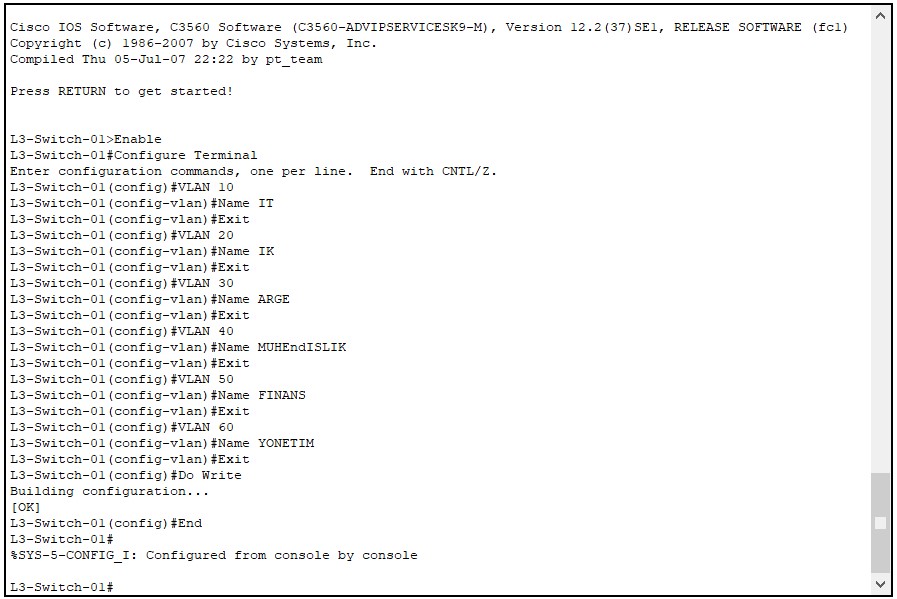

3.1- L3 Switch üzerinde VLAN oluşturma

L3-Switch-01>Enable

L3-Switch-01#Configure Terminal

L3-Switch-01(config)#VLAN 10

L3-Switch-01(config-VLAN)#name IT

L3-Switch-01(config-VLAN)#exit

L3-Switch-01(config)#VLAN 20

L3-Switch-01(config-VLAN)#name IK

L3-Switch-01(config-VLAN)#exit

L3-Switch-01(config)#VLAN 30

L3-Switch-01(config-VLAN)#name ARGE

L3-Switch-01(config-VLAN)#exit

L3-Switch-01(config)#VLAN 40

L3-Switch-01(config-VLAN)#name MUHENDISLIK

L3-Switch-01(config-VLAN)#exit

L3-Switch-01(config)#VLAN 50

L3-Switch-01(config-VLAN)#name FINANS

L3-Switch-01(config-VLAN)#exit

L3-Switch-01(config)#VLAN 60

L3-Switch-01(config-VLAN)#name YONETIM

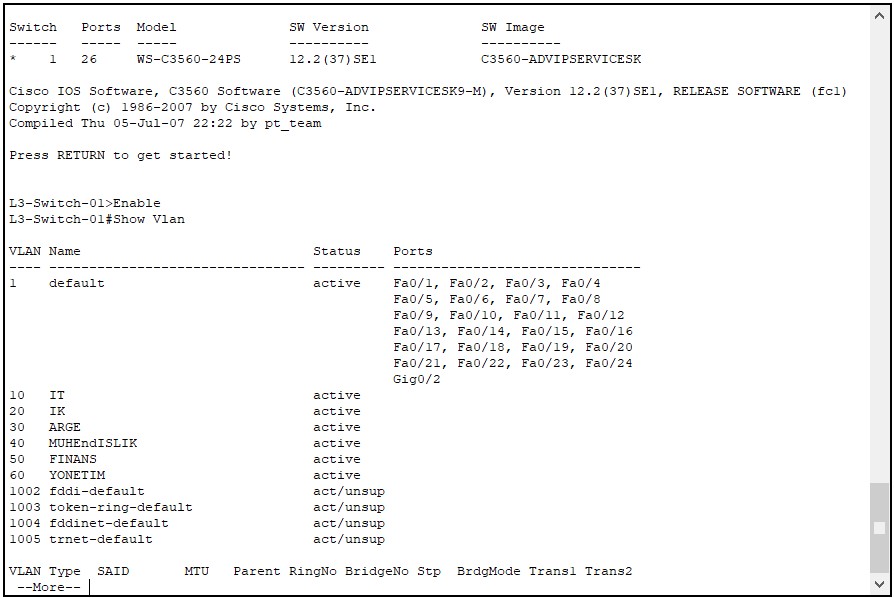

3.2- Show Vlan komutu ile oluşturmuş olduğum VLAN’leri görüntülüyorum.

4- VLAN Trunk Yapılandırma

Vlan Trunk yapılandırma, Switch’lerin üzerinden birden fazla VLAN’e ait Data paketlerinin taşınması için gereklidir. Biraz daha netleştirecek olursam; bir Switch Port’undan sadece bir VLAN’a ait paketler geçebilir. Yani örneğin; VLAN yapılandırılmamış Switch’lerde varsayılan VLAN, VLAN1 olduğu için Trunk yapılandırması yapmanıza gerek yoktur ancak üzerinde birden fazla VLAN yapılandırması olan Switch’lerdeki VLAN’lere ait VLAN bilgilerinin, Switch’lerin birbirlerine bağlandığı Port’lardan geçebilmesi için Trunk yapılandırması yapılması şarttır! Aksi durumda, faklı VLAN’lere ait VLAN bilgileri, Switch’lerin birbirlerine bağlanan Port’larından geçmeyecek ve iletişim sağlanamayacaktır. Yapımızda her bir Switch üzerinde 2 aynı VLAN yapılandırması var (Ör. KAT-1-Switch-01 üzerinde VLAN 50 ve VLAN 60). Bu iki ayrı VLAN’e ait bilgilerin ortamdaki diğer Switch’lere de iletilebilmesi için, Switch’ler arası VLAN Trunk Yapılandırması yapılmalıdır. Ayrıca Trunk yapılandırması, Switch’lerin birbirlerine bağlanan Port’larında yapılandırılır.

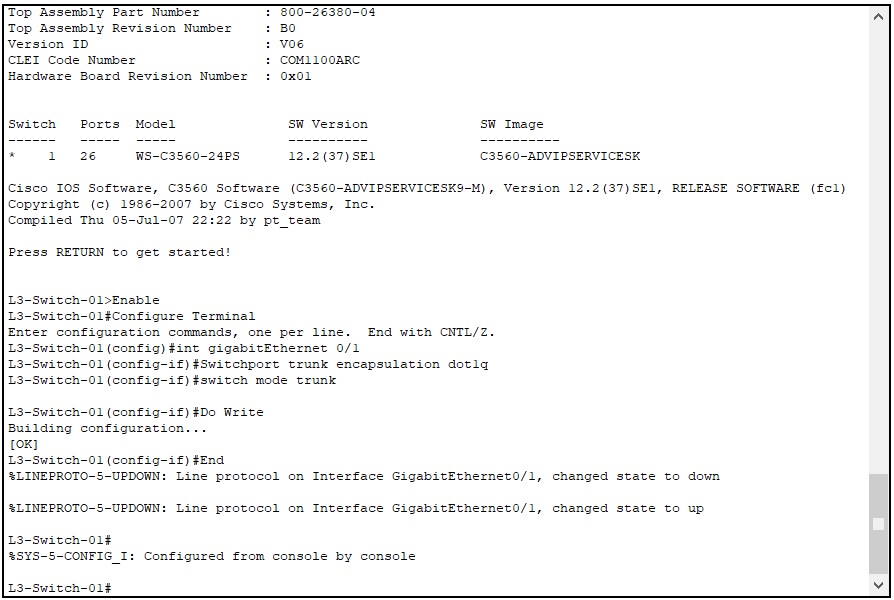

4.1- Backbone Switch Üzerinde VLAN Trunk Yapılandırma

L3-Switch-01>Enable

L3-Switch-01#Configure Terminal

L3-Switch-01(config)#int gigabitEthernet 0/1

L3-Switch-01(config-if)#Switchport trunk encapsulation dot1q

L3-Switch-01(config-if)#switch mode trunk

Switch Mode Trunk yapılandırması ile gigabitEthernet 0/1 Port’undan yani L3 Switch’in L2 Switch’lere bağlı olduğu Port üzerinden farklı VLAN’lerin geçeceği bilgisini veriyorum.

Bilgi!: Doq1q (802.1Q), IEEE tarafından geliştirilmiş bir VLAN Encapsulation (kapsüllenme) standartıdır. Ethernet, Data paketlerinin içerisine yerleştirdiği Bit’ler sayesinde, VLAN kimliğinin ne olduğunu belirler. Yani örneğin, Gi0/1 Portundan geçecek VLAN 10 bilgisini, VLAN 20 ve diğer VLAN’lerin bilgilerini etiketlemeye yarayan bir protokoldür. 802.1Q standardı; VLAN kullanımında ortaya çıkan, büyük ağları daha küçük ve yönetilebilir parçalara bölme ihtiyacını karşılamak için geliştirilmiştir.

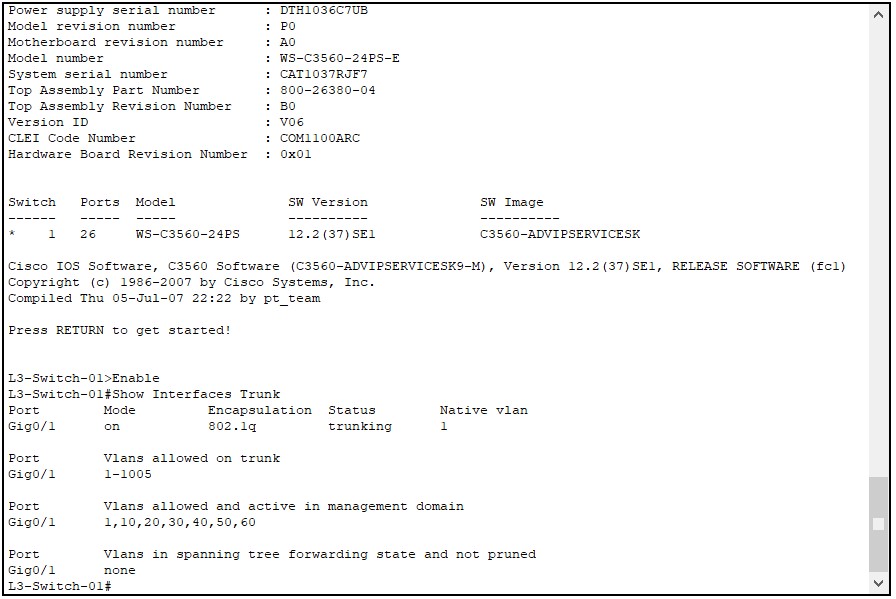

4.2- Show Interfaces Trunk komutu ile Port’lar üzerindeki VLAN Trunk yapılandırmasını görüntülüyorum.

L3-Switch-01>show interfaces trunk

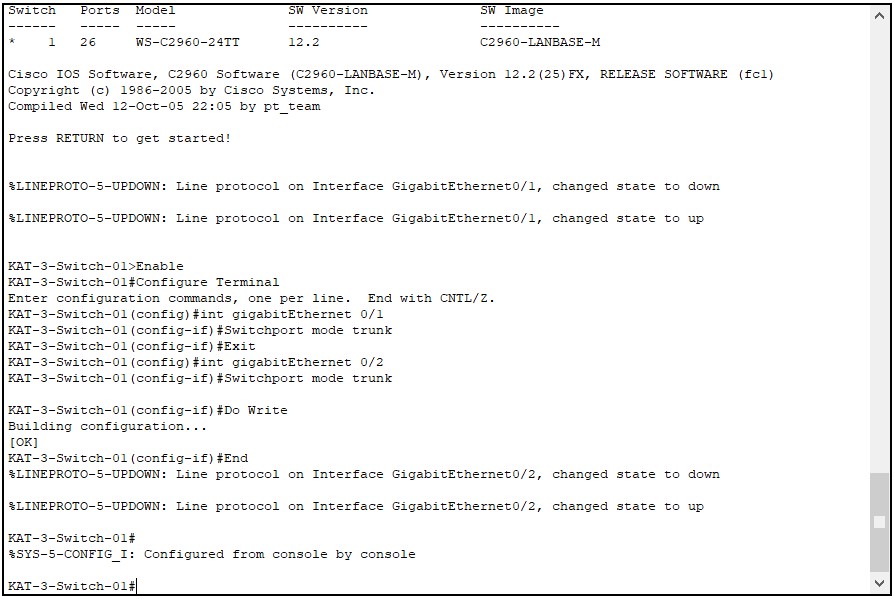

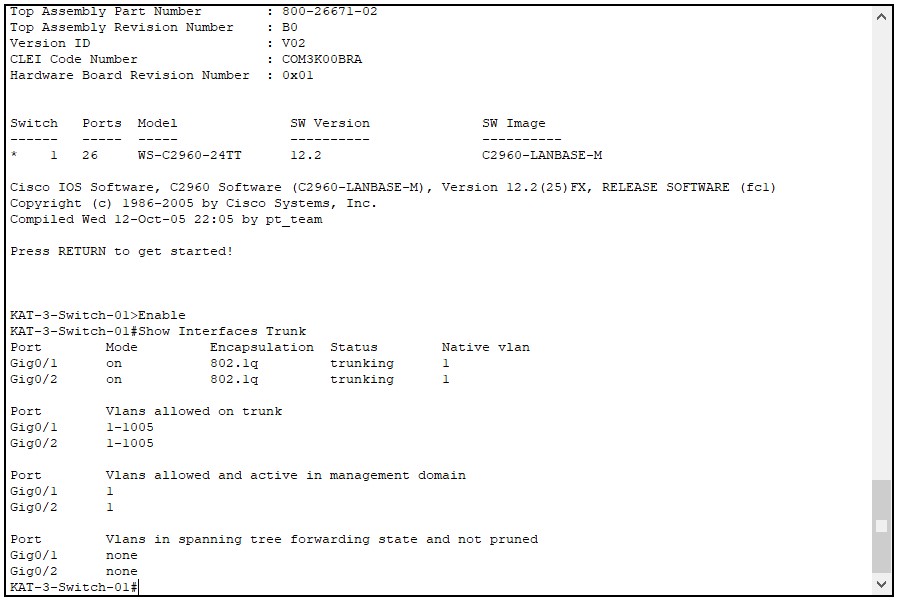

4.3- KAT-3-Switch-01 Üzerinde VLAN Trunk Yapılandırma

KAT-3-Switch-01 Üzerindeki sırası ile gigabitEthernet 0/1 ve gigabitEthernet 0/2 Port’larına gireceğim.

KAT-3-Switch-01>Enable

KAT-3-Switch-01#Configure Terminal

KAT-3-Switch-01(config)#interface gigabitEthernet 0/1

KAT-3-Switch-01(config-if)#Switchport mode trunk

KAT-3-Switch-01(config-if)#exit

KAT-3-Switch-01(config)#interface gigabitEthernet 0/2

KAT-3-Switch-01(config-if)#Switchport mode trunk

4.4- show interfaces Trunk komutu ile Port’lar üzerindeki VLAN Trunk yapılandırmasını görüntülüyorum.

KAT-3-Switch-01>show interfaces Trunk

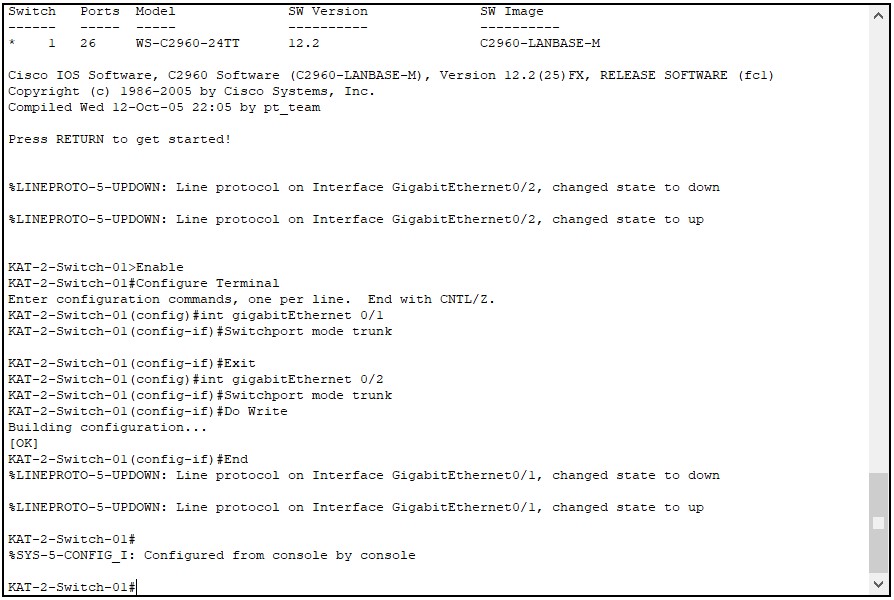

4.5- KAT-2-Switch-01 Üzerinde VLAN Trunk Yapılandırma

KAT-2-Switch-01 Üzerindeki sırası ile gigabitEthernet 0/1 ve gigabitEthernet 0/2 Port’larına gireceğim.

KAT-2-Switch-01>Enable

KAT-2-Switch-01#Configure Terminal

KAT-2-Switch-01(config)#interface gigabitEthernet 0/1

KAT-2-Switch-01(config-if)#Switchport mode trunk

KAT2-Swtich(config-if)#exit

KAT-2-Switch-01(config)#interface gigabitEthernet 0/2

KAT-2-Switch-01(config-if)#Switchport mode trunk

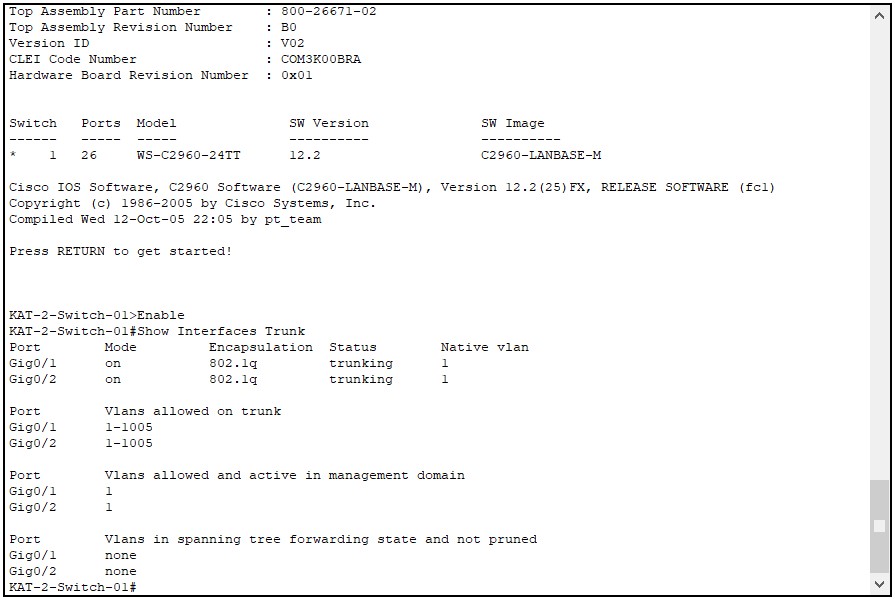

4.6- show interfaces Trunk komutu ile Port’lar üzerindeki VLAN Trunk yapılandırmasını görüntülüyorum.

KAT-2-Switch-01>show interfaces trunk

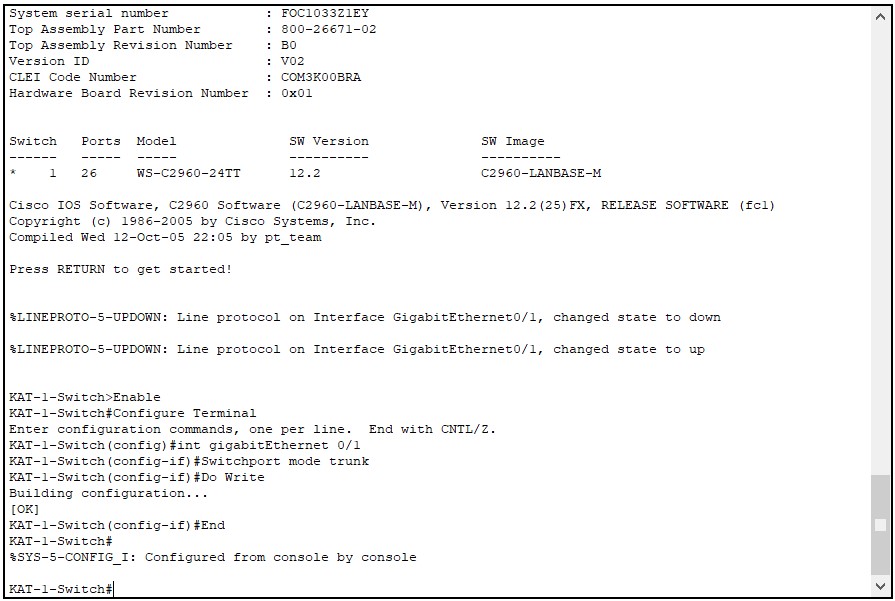

4.4- KAT-1-Switch-01 Üzerinde VLAN Trunk Yapılandırma

KAT-1-Switch-01 Üzerindeki gigabitEthernet 0/1 ve gigbitEthernet 0/2 Port’larına gireceğim.

KAT-1-Switch-01>Enable

KAT-1-Switch-01#Configure Terminal

KAT-1-Switch-01(config)#interface gigabitEthernet 0/1

KAT-1-Switch-01(config-if)#Switchport mode trunk

KAT-1-Switch-01(config-if)#exit

KAT-1-Switch-01(config)#interface gigabitEthernet 0/2

KAT-1-Switch-01(config-if)#Switchport mode trunk

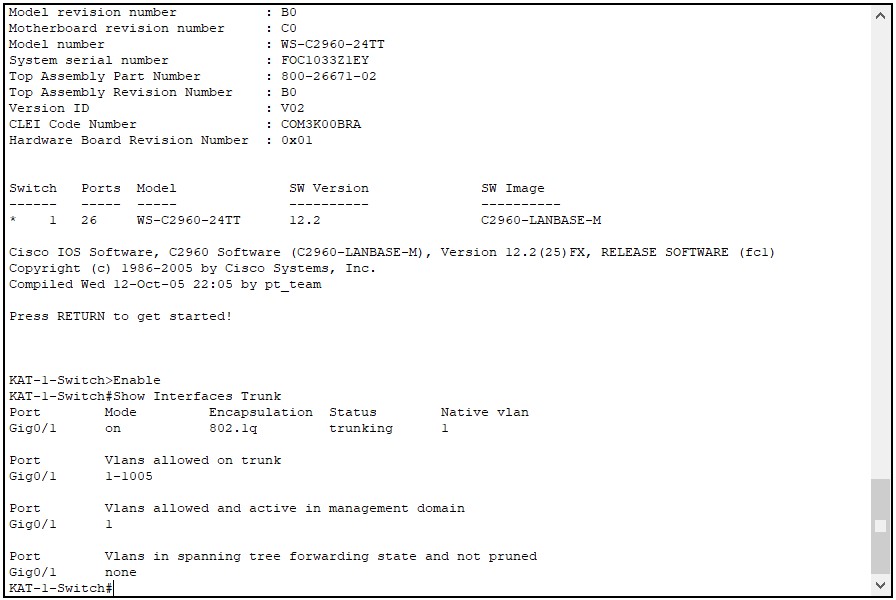

4.3.1- show interfaces Trunk komutu ile Port’lar üzerindeki VLAN Trunk yapılandırmasını görüntülüyorum.

KAT-1-Switch-01>show interfaces Trunk

5- VTP (Virtual LAN Trunking Protocol) Yapılandırma

Öncelikle VTP yapısından biraz bahsetmek istiyorum. VTP, çok fazla sayıda Switch bulunan Network’lerde, protokolün adından da anlaşılabileceği gibi, Trunk Port’lar yani bağlantı noktaları sayesinde, VLAN yapılandırma ayarlarını diğer Switch’lere taşımayı sağlar. VTP, bir anlamda VLAN Domain (VLAN Etki Alanı) olarak da adlandırabilir. VTP Server’da ekleme, silme, değiştirme gibi çeşitli yetkiler verilir ve VTP sayesinde eklenen, silinen ya da değiştirilen bu bilgilerin Network üzerindeki diğer Switch’lere otomatik olarak bildirilmesi sağlanmış olur.

● VTP Domain: VTP Domain sayesinde bir etki alanı oluşturarak, diğer Switch’leri de bu etki alanına toplamış oluyoruz.

● VTP Password: VTP Password sayesinde; örneğin ortama başka bir Switch eklendiğinde, VTP ile tüm VLAN bilgisinin bu yeni Switch üzerine de geçmesini engellemiş oluruz. Ayrıca şunu da bilmenizde fayda var; yeni takacağınız Switch(ler)’inizi çok daha farklı bir amaç için kullanacak olabilir, tanımlı olan VLAN’lerin bu yeni Switch(lere)’e tanımlanmasını istemeyebilirsiniz. Yeni takacağınız Switch(ler)’inize bu VTP Password bilgisini girmediğiniz sürece, VLAN bilgilerini alamayacaktır.

● VTP Version 2: Version 2, veri tutarlılık kontrollerini desteklemektedir. Bu, CLI üzerinden veya SNMP (Simple Network Management Protocol) gibi başka bir yöntem aracılığıyla VTP Domain hakkında yeni bilgiler girildiğinde, VTP Version 2’nin tutarlılık kontrolünü gerçekleştireceği anlamına gelmektedir.

● VTP Mode: Üç tane VTP Mode bulunmaktadır. Bunlar;

• VTP Server Mode: Bu Mode’da çalışan Switch’te VLAN oluşturulabilir ve silinebilir. Ayrıca Layer3 (Backbone) Switch’te VLAN interface konfigürasyonu, Server Mode’da olan Switch’te yapılandırılır. VPT Server Mode, Backbone Switch üzerinde varsayılan olarak tanımlıdır.

• VTP Mode Transparent: Bu modda çalışan Switchler, VTP’den VLAN bilgilerini alarak kendi üzerinde bu bilgileri tutmadan diğer Switch’lere iletir. Bir nevi köprü görevi görmektedir.

• VTP Mode Client: Bu modda olan Switch’ler Trunk Portl’arı üzerinden VLAN listesini alıp, kendi üzerlerinde bu bilgileri kaydederek VLAN bilgilerini taşırlar.

| Özellik | VTP Server | VTP Client | VTP Transparent |

|---|---|---|---|

| VLAN oluşturma, düzenleme, silme | Evet | Hayır | Sadece Local |

| Bağımsız Senkronizasyon | Evet | Evet | Hayır |

| VTP Tanımlarını iletme | Evet | Evet | Evet |

Bilgi!: Burada en önemli nokta, VTP Domain’dir. VTP Domain sadece bir kez oluşturulur. VTP Server’da önemli olan, versiyon numarasıdır. Ortamda versiyon numarası en yüksek olan VTP Server, yetkili konuma geçmektedir. Bu nedenle de VTP Domain’e eklenecek bir parola bilgisi ile de Network ortamına eklenecek başka bir VTP Server’ın yetkisiz işlem yapması engellenmiş olur. Bunu da Layer3 Switch (Backbone Switch) üzerinde oluşturuyorum.

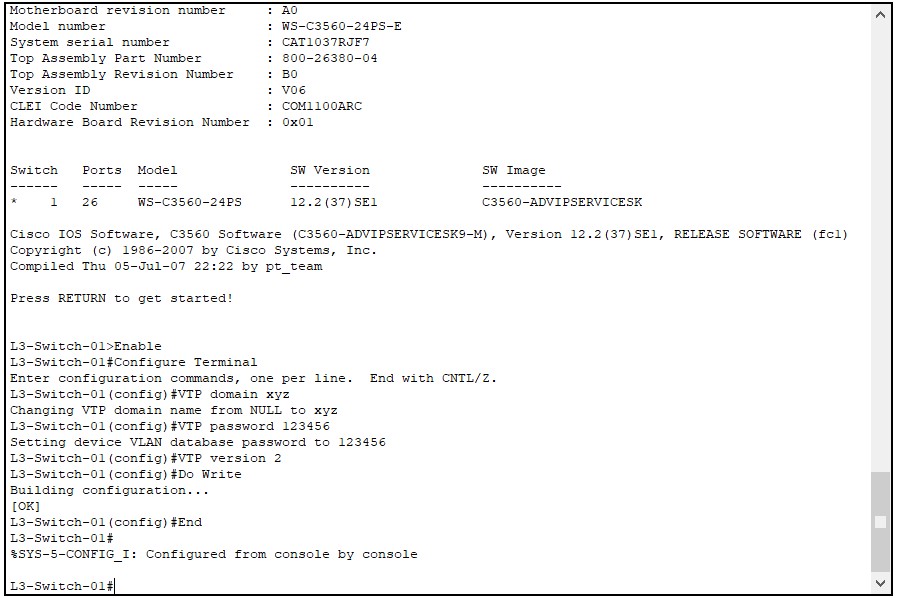

5.1- L3 Switch Üzerinde VTP Yapılandırma

L3-Switch-01>Enable

L3-Switch-01#Configure Terminal

L3-Switch-01(config)#vtp domain xyz

L3-Switch-01(config)#vtp password 123456

L3-Switch-01(config)#vtp version 2

Bilgi!: Layer3 Switch’te VTP Mode, zaten Server olduğu için Vtp Mode Server komutu yazmaya da gerek yoktur.

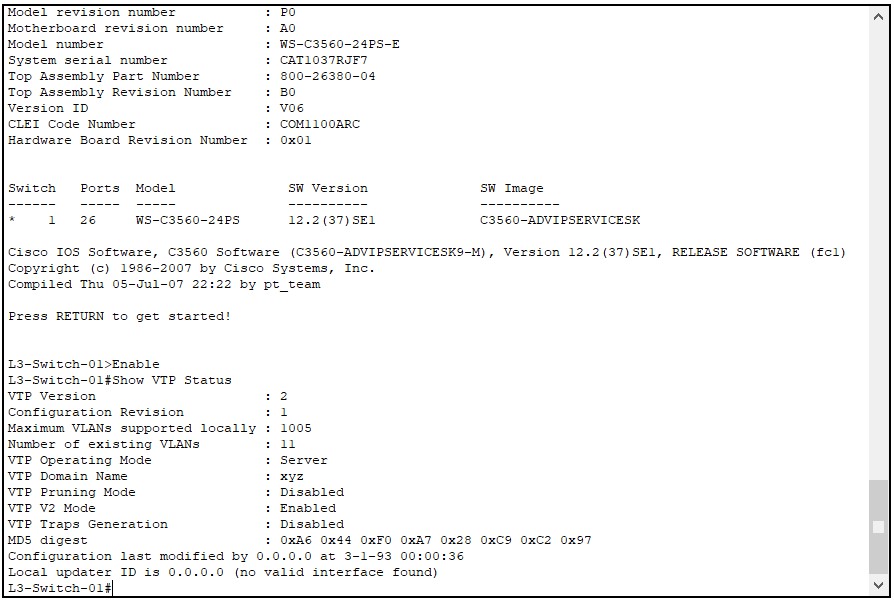

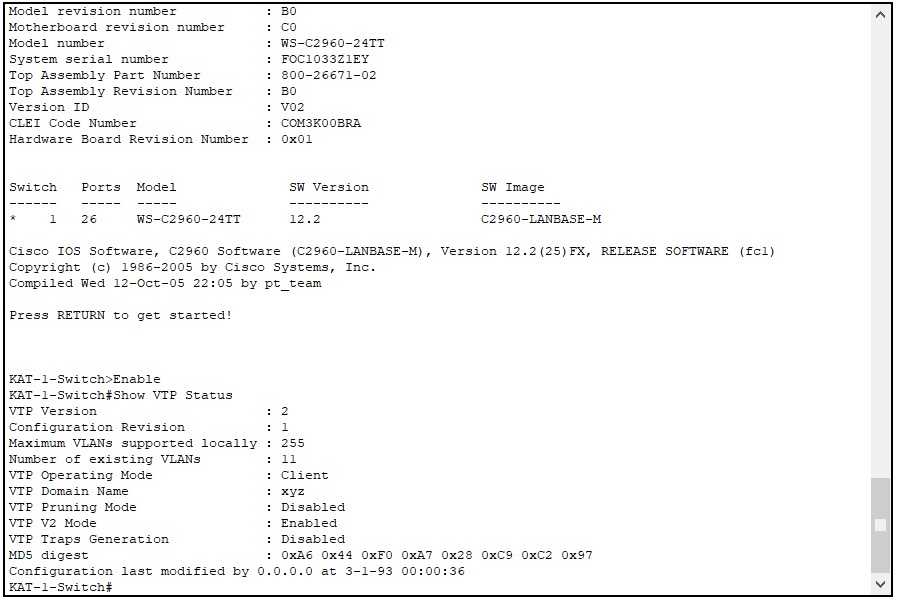

5.2- Show VTP Status komutu ile oluşturduğum VTP yapısının durum bilgisini görüntülüyorum.

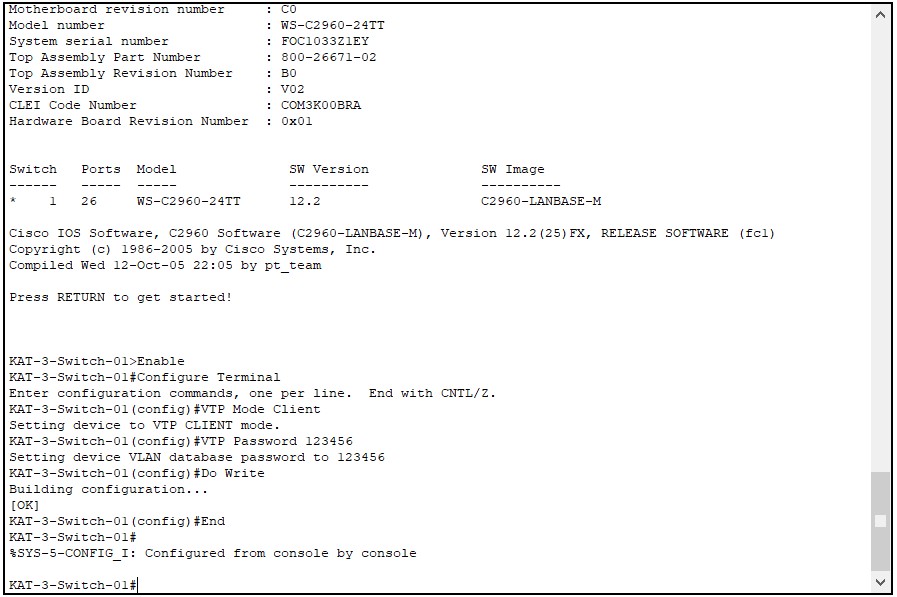

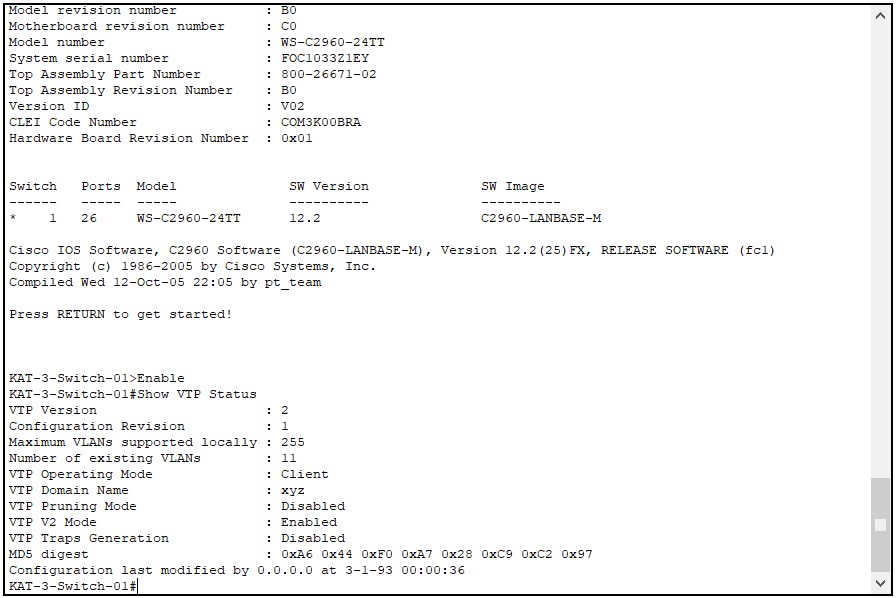

5.3- KAT-3-Switch-01 Üzerinde VTP Yapılandırma

Layer2 Switch’ler üzerinde, Layer3 Switch üzerinde yaptığımız gibi VTP Domain bilgisini girmiyoruz. Çünkü Domain, sadece bir kez oluşturulabilir! Bunu da Layer3 Switch üzerinde oluşturmuştum. Ayrıca Layer2 Switch’ler üzerinde Vtp Mode’u Server olarak girmiyoruz. Vtp Mode Server, ortamda sadece bir tane bulunabilir. Bu da Layer3 Switch üzerinde yapılandırmıştım.

KAT-3-Switch-01>Enable

KAT-3-Switch-01#Configure Terminal

KAT-3-Switch-01(config)#vtp password 123456

KAT-3-Switch-01(config)#vtp version 2

KAT-3-Switch-01(config)#vtp mode client

5.4- Show VTP Status komutu ile oluşturduğum VTP yapısının durum bilgisini görüntülüyorum.

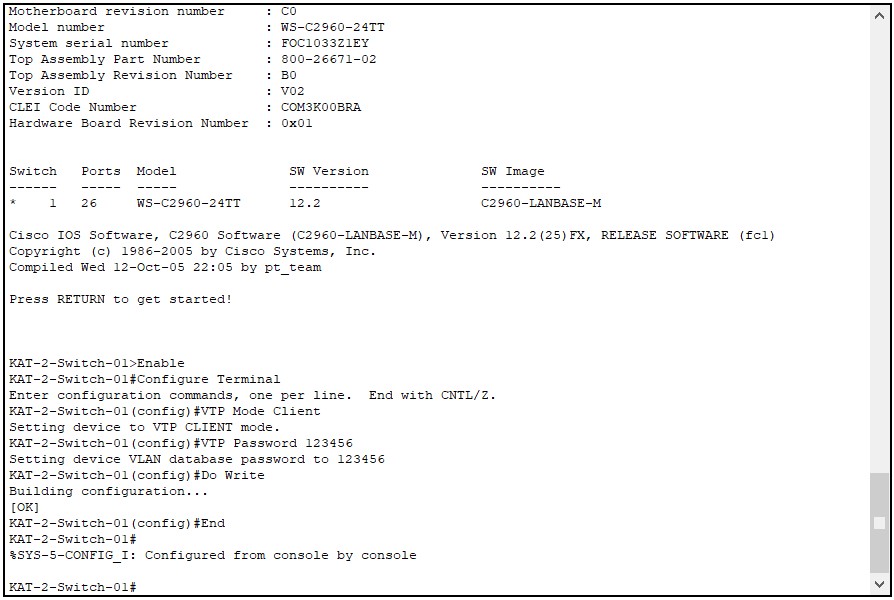

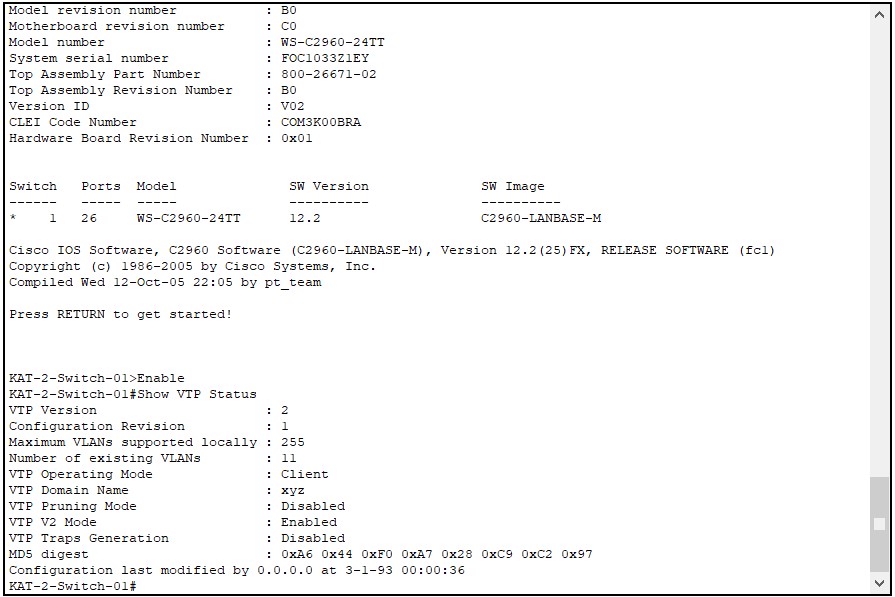

5.5- KAT-2-Switch-01 Üzerinde VTP Yapılandırma

KAT-2-Switch-01>Enable

KAT-2-Switch-01#Configure Terminal

KAT-2-Switch-01(config)#vtp Password 123456

KAT-2-Switch-01(config)#vtp version 2

KAT-2-Switch-01(config)#vtp Mode client

5.6- Show VTP Status komutu ile oluşturduğum VTP yapısının durum bilgisini görüntülüyorum.

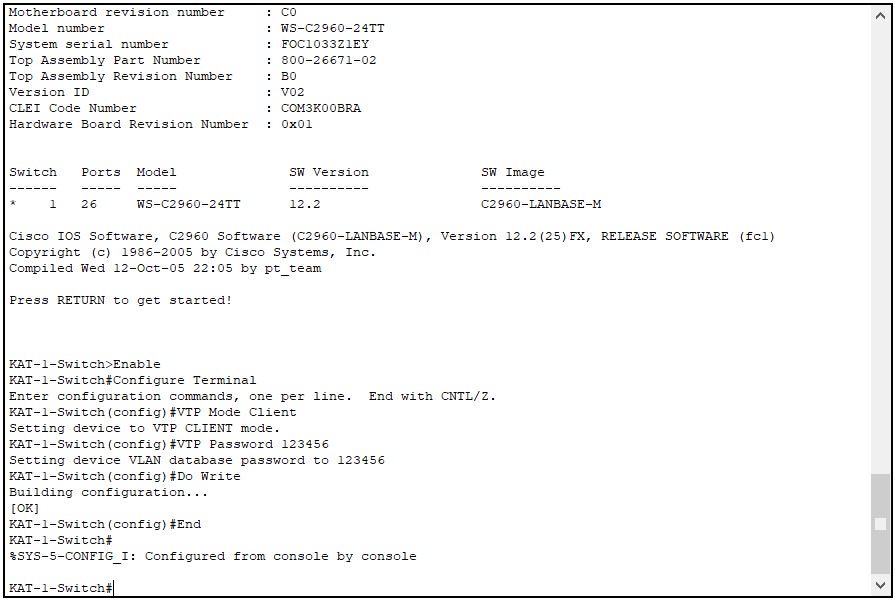

5.7- KAT-1-Switch-01 Üzerinde VTP Yapılandırma

KAT-1-Switch-01>Enable

KAT-1-Switch-01#Configure Terminal

KAT-1-Switch-01(config)#vtp Password 112233

KAT-1-Switch-01(config)#vtp version 2

KAT-1-Switch-01(config)#vtp Mode client

5.8- Show VTP Status komutu ile oluşturduğum VTP yapısının durum bilgisini görüntülüyorum.

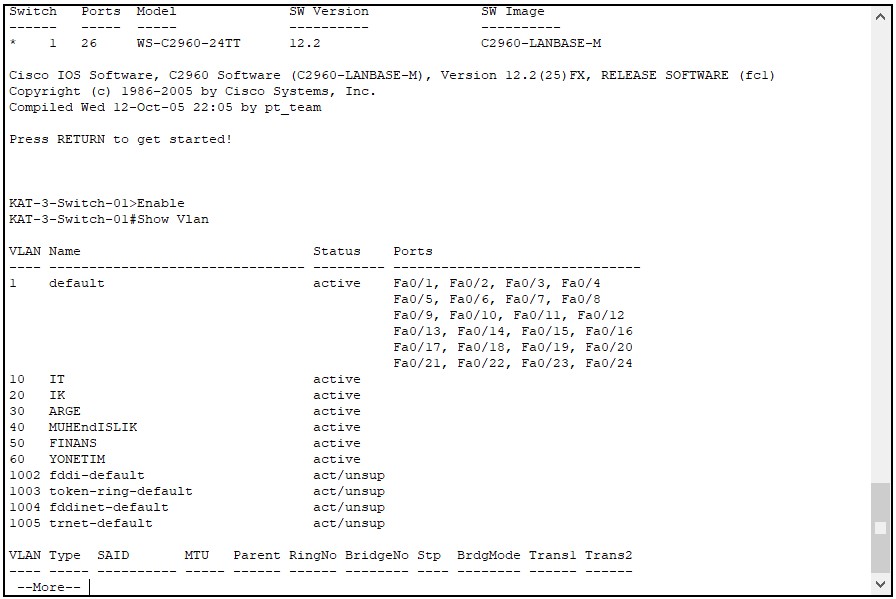

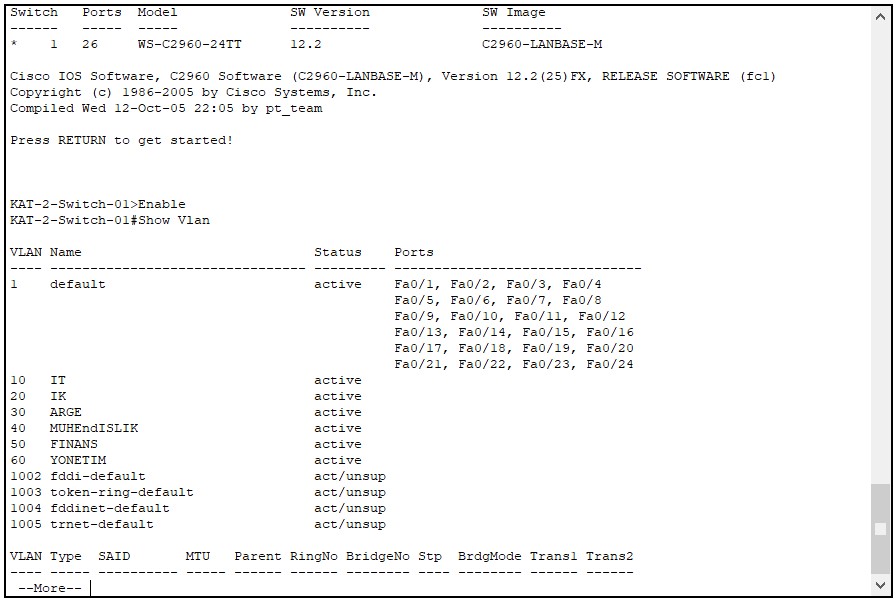

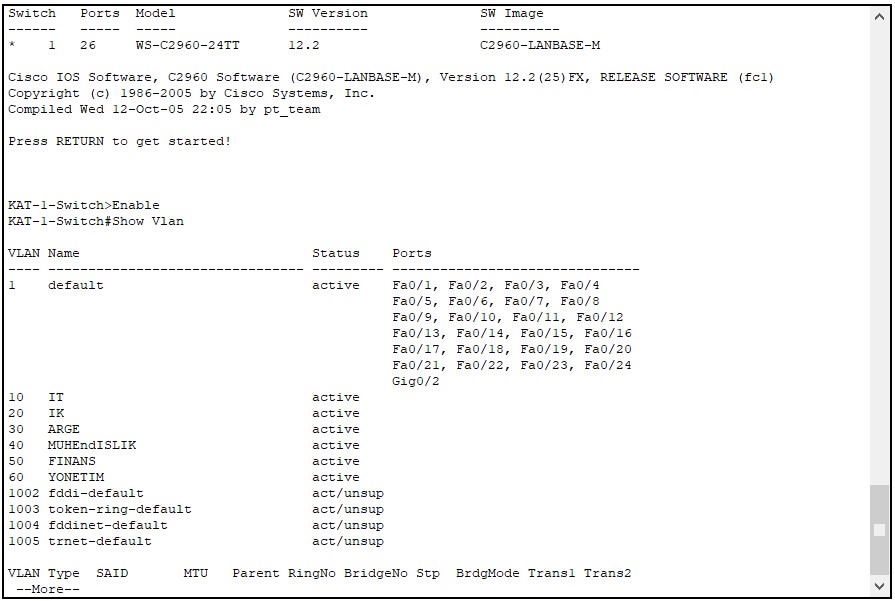

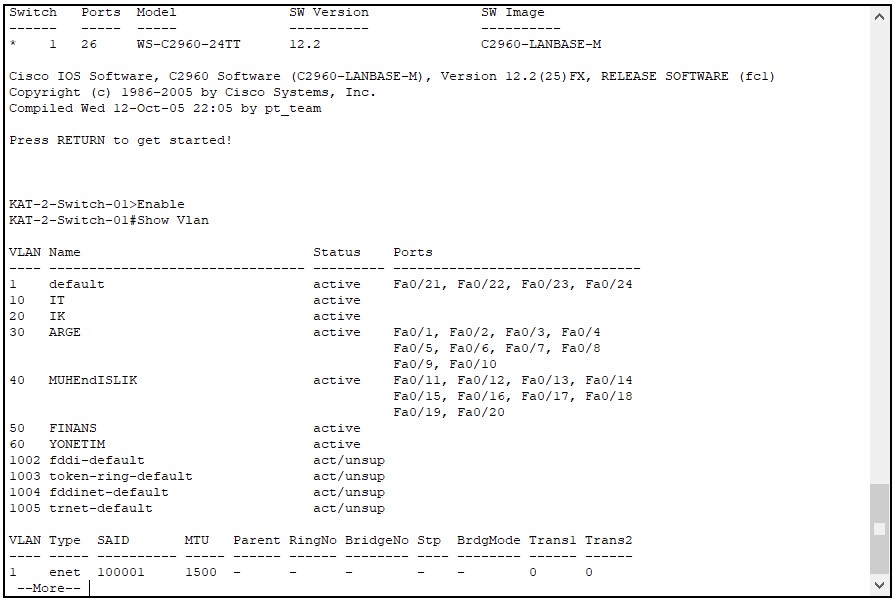

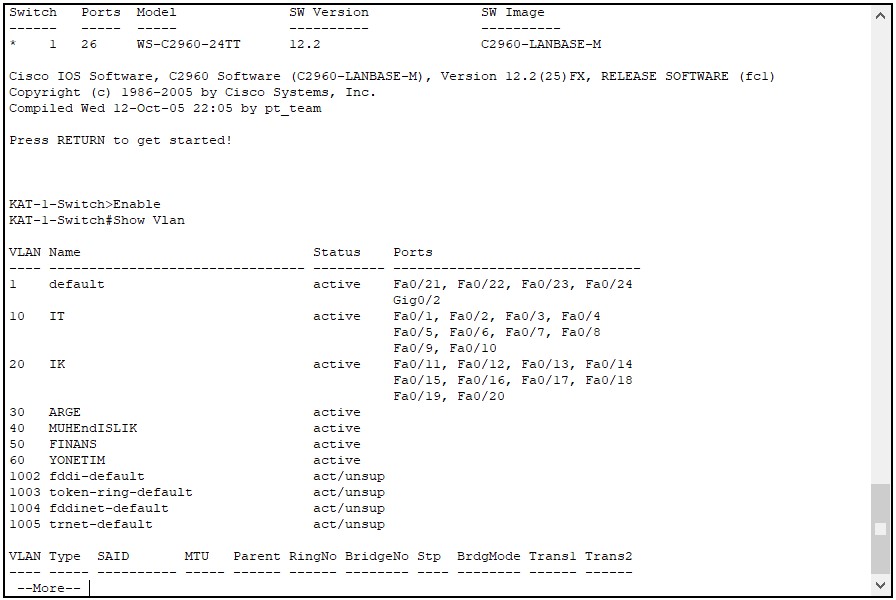

VTP yapılandırmasından sonra, Show Vlan komutu ile VLAN’leri görüntülemek istediğimizde, L3 Switch üzerinde oluşturduğumuz VLAN bilgilerinin katlardaki Layer2 Switch’lere aktarıldığını görebiliyorum.

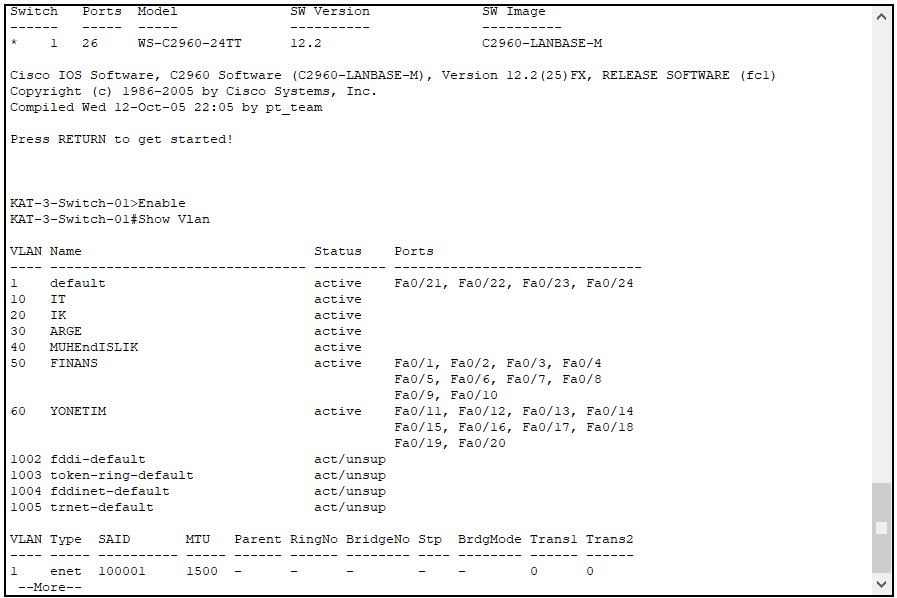

5.9- Show Vlan komutu ile KAT-3-Switch-01 Üzerinde VLAN durumu.

5.10- Show Vlan komutu ile KAT-2-Switch-01 Üzerinde VLAN durumu.

5.11- Show Vlan komutu ile KAT-1-Switch-01 Üzerinde VLAN durumu.

6- Switch Port’lara VLAN Tanımlama

Oluşturmuş olduğumuz VLAN’leri, Trunk yapısı ile KAT1, KAT2, ve KAT3’teki Layer2 Switch’lere tanımladıktan sonra, bu VLAN bilgilerini Switch Port‘lara tanımlayacağız.

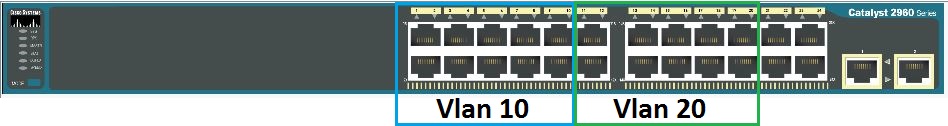

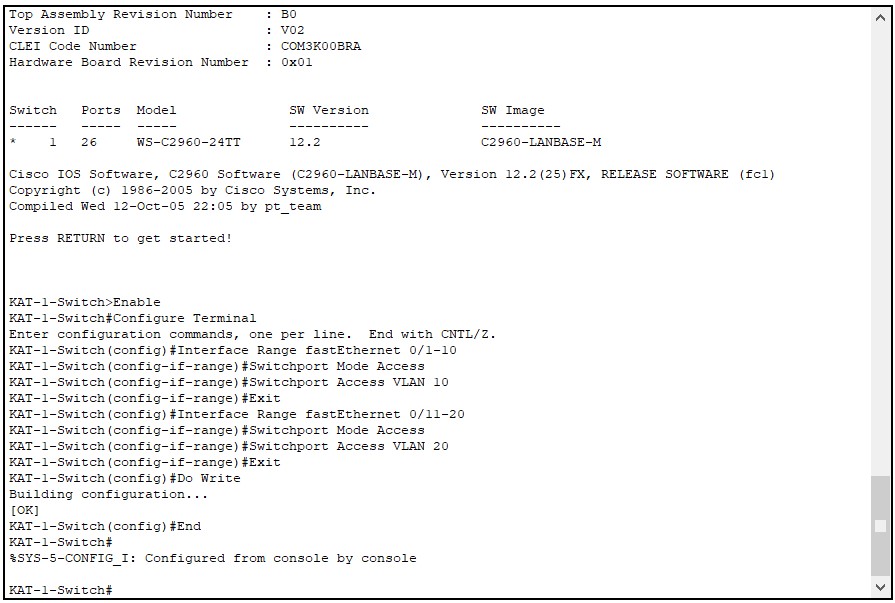

6.1- KAT-3-Switch-01 Üzerinde Switch Port VLAN Tanımalama

3. Katta IT ve IK olmak üzere iki farklı departman bulunuyor. Bu departmana ait VLAN bilgileri IT için VLAN 10, IK için ise VLAN 20 şeklindedir. IT için VLAN 10, fastEthernet 0/1’den başlayarak gigabitEthernet 0/10’a kadar olan tüm Port’ları VLAN 10 için atayacağız. Daha sonra IK için VLAN 20, fastEthernet 0/11’den başlayarak gigabitEthernet 0/20’ye kadar olan tüm Port’ları VLAN 20 için atayacağız.

KAT-3-Switch-01>Enable

KAT-3-Switch-01#Configure Terminal

KAT-3-Switch-01(config)#Interface Range fastEthernet 0/1-10

KAT-3-Switch-01(config-if-range)#Switchport mode access

KAT-3-Switch-01(config-if-range)#Switchport access VLAN 10

KAT-3-Switch-01(config-if-range)#exit

KAT-3-Switch-01(config)#Interface Range fastEthernet 0/11-20

KAT-3-Switch-01(config-if-range)#Switchport mode access

KAT-3-Switch-01(config-if-range)#Switchport access VLAN 20

• Interface Range fastEthernet 0/1-10 komutu, fastEthernet 0/1’den başlayarak fastEthernet 0/10’a kadar olan Port’ları topluca seçer.

• SwitchPort mode access komutu, seçilen Port’un bir erişim Portu olduğu belirtilir.

• SwitchPort access VLAN 10 komutu, Port’un hangi VLAN’a erişim Portu olduğu belirler. Aynı işlem, VLAN 20, VLAN 30, VLAN 40, VLAN 50 ve VLAN 60 için de tekrarlanacaktır.

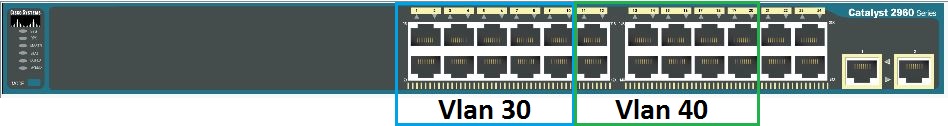

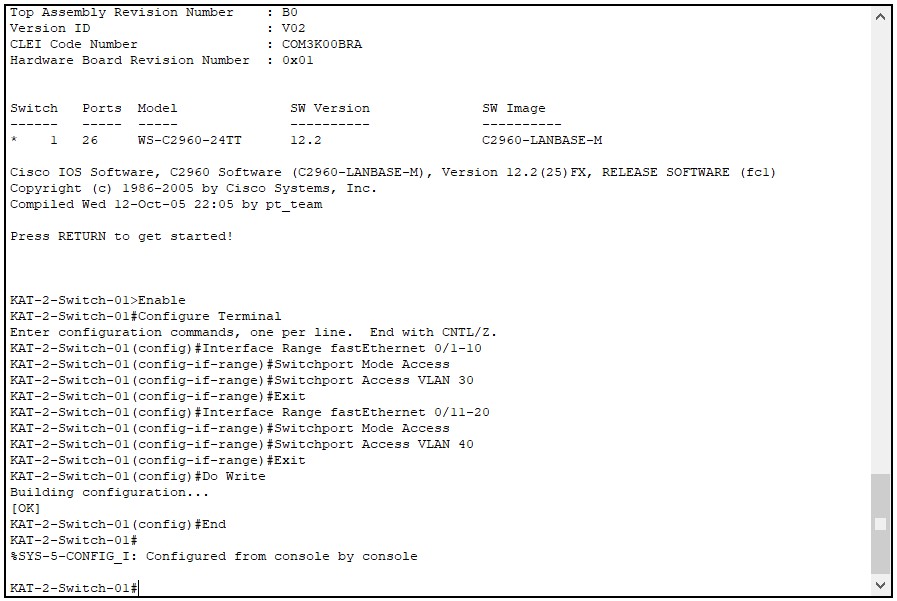

6.2- KAT-2-Switch-01 Üzerinde Switch Port VLAN Tanımalama

2. Katta ARGE ve MUHENDISLIK olmak üzere iki farklı departman bulunuyor. Bu departmana ait VLAN bilgileri ARGE için VLAN 30, MUHENDISLIK için ise VLAN 40 şeklindedir. ARGE için VLAN 30, fastEthernet 0/1’den başlayarak fastEthernet 0/10’a kadar olan tüm Port’ları VLAN 30 için atayacağız. Daha sonra MUHENDISLIK içinvVLAN 40, fastEthernet 0/11’den başlayarak fastEthernet 0/20’ye kadar olan tüm Port’ları VLAN 40 için atayacağız.

KAT-2-Switch-01>Enable

KAT-2-Switch-01#Configure Terminal

KAT-2-Switch-01(config)#Interface Range fastEthernet 0/1-10

KAT-2-Switch-01(config-if-range)#Switchport mode access

KAT-2-Switch-01(config-if-range)#Switchport access VLAN 30

KAT-2-Switch-01(config-if-range)#exit

KAT-2-Switch-01(config)#Interface Range fastEthernet 0/11-20

KAT-2-Switch-01(config-if-range)#Switchport mode access

KAT-2-Switch-01(config-if-range)#Switchport access VLAN 40

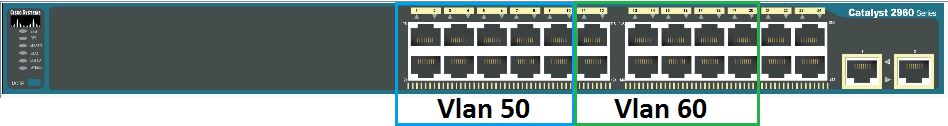

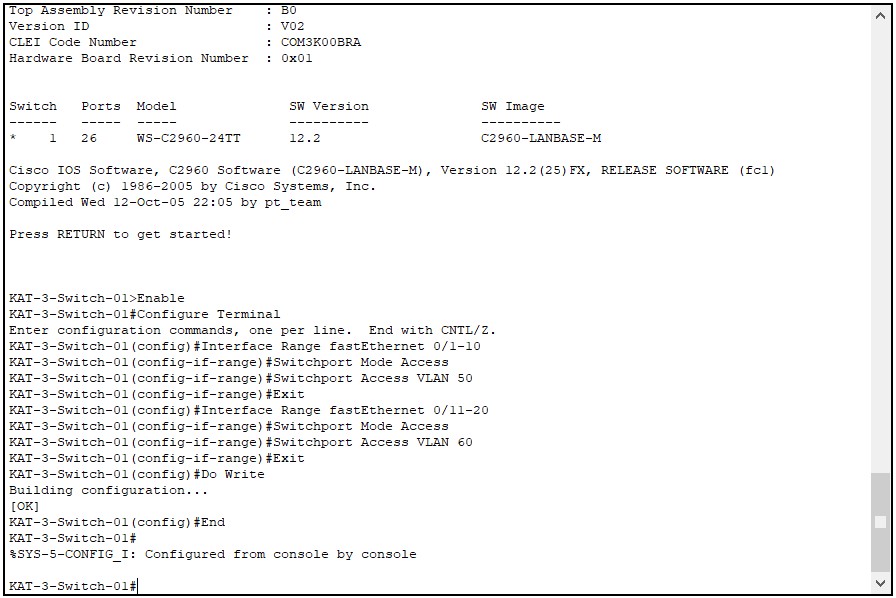

6.3- KAT-1-Switch-01 Üzerinde Switch Port VLAN Tanımalama

3. Katta FINANS ve YONETIM olmak üzere iki farklı departman bulunuyor. Bu departmana ait VLAN bilgileri FINANS için VLAN 50, YONETIM için ise VLAN 60 şeklindedir. FINANS için VLAN 50 fastEthernet 0/1’den başlayarak fastEthernet 0/10’a kadar olan tüm Port’ları VLAN 50 için atayacağız. Daha sonra YONETIM için VLAN 60 fastEthernet 0/11’den başlayarak fastEthernet 0/20’ye kadar olan tüm Port’ları VLAN 60 için atayacağız.

KAT-1-Switch-01>Enable

KAT-1-Switch-01#Configure Terminal

KAT-1-Switch-01(config)#Interface Range fastEthernet 0/1-10

KAT-1-Switch-01(config-if-range)#Switchport mode access

KAT-1-Switch-01(config-if-range)#Switchport access VLAN 50

KAT-1-Switch-01(config-if-range)#exit

KAT-1-Switch-01(config)#Interface Range fastEthernet 0/11-20

KAT-1-Switch-01(config-if-range)#Switchport mode access

KAT-1-Switch-01(config-if-range)#Switchport access VLAN 60

Katlardaki Layer2 Switch’ler üzerinde Switch Port VLAN Tanımalama işlemlerini tamamladıktan sonra, Show Vlan komutu ile VLAN’leri görüntülemek istediğimizde, VLAN’lerin ilgili Switch Port’lara atandığını görebiliyorum.

6.4- Show Vlan komutu ile KAT-3-Switch-01 Üzerinde Switch Port’lara atanan VLAN’ler

6.5- Show Vlan komutu ile KAT-2-Switch-01 Üzerinde Switch Port’lara atanan VLAN’ler

6.6- Show Vlan komutu ile KAT-1-Switch-01 Üzerinde Switch Port’lara atanan VLAN’ler

7- VLAN IP Ataması ve VLAN’ler Arası Routing

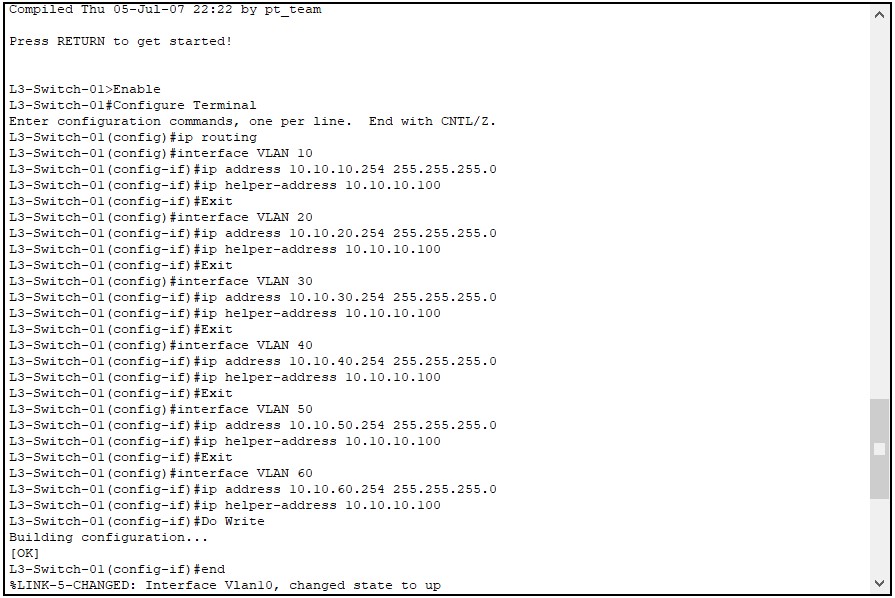

Server üzerinde ilgili DHCP Scope’larımı oluşturduktan sonra, Backbone Switch Üzerinde VLAN’lere IP ataması ve VLAN’ler arasında IP Routing işlemi gerçekleştirme işlemine geçiyorum.

7.1- İlk olarak, ip routing komutu ile VLAN’ler arası iletişimi sağlayacağız Her VLAN IP adresi atama işlemi için tekrar tekrar IP Routing komutu yazılmayacaktır. Bu sebeple Bu komut, sadece bir kez yazılmalıdır. Bu komut yazılmazsa, farklı Network’lerdeki VLAN’ler birbirleri ile haberleşemezler.

7.2- Daha sonrasında ise, ip address komutu ile VLAN’lere tek tek IP adres ataması yaparak, ilgili VLAN’lere VLAN IP adresi tanımlama işlemini yapacağız. Bu VLAN IP adresi tanımlama işlemi, L3 Switch’in ilgili VLAN’ine bakan IP adesi yani Default Gateway IP adresi olacaktır.

7.3- Son olarak, tüm Client PC’lerin hangi DHCP sunucusundan IP adresi bilgisini alacaklarını öğretmemiz gerekiyor. Bunun için ip helper-address komutunu kullanarak Client PC’lere kendi VLAN Network ID bilgilerine göre DHCP Server Scope’larında hazırlanmış olan IP adreslerini almalarını sağlayacağız.

● VLAN IP adresleri yani VLAN Default Gateway IP adresleri aşağıdaki gibidir.

ip adress 10.10.10.254 255.255.255.0

ip adress 10.10.20.254 255.255.255.0

ip adress 10.10.30.254 255.255.255.0

ip adress 10.10.40.254 255.255.255.0

ip adress 10.10.50.254 255.255.255.0

ip adress 10.10.60.254 255.255.255.0

● DHCP Server IP adresi aşağıdaki gibidir.

ip helper-address 10.10.10.100

7.4- VLAN’ler için IP adresi ataması

L3-Switch-01>Enable

L3-Switch-01#Configure Terminal

L3-Switch-01(config)#ip routing

L3-Switch-01(config)#interface VLAN 10

L3-Switch-01(config-if)#ip address 10.10.10.254 255.255.255.0

L3-Switch-01(config-if)#ip helper-address 10.10.10.100

L3-Switch-01(config-if)#Exit

L3-Switch-01(config)#interface VLAN 20

L3-Switch-01(config-if)#ip address 10.10.20.254 255.255.255.0

L3-Switch-01(config-if)#ip helper-address 10.10.10.100

L3-Switch-01(config-if)#Exit

L3-Switch-01(config)#interface VLAN 30

L3-Switch-01(config-if)#ip address 10.10.30.254 255.255.255.0

L3-Switch-01(config-if)#ip helper-address 10.10.10.100

L3-Switch-01(config-if)#Exit

L3-Switch-01(config)#interface VLAN 40

L3-Switch-01(config-if)#ip address 10.10.40.254 255.255.255.0

L3-Switch-01(config-if)#ip helper-address 10.10.10.100

L3-Switch-01(config-if)#Exit

L3-Switch-01(config)#interface VLAN 50

L3-Switch-01(config-if)#ip address 10.10.50.254 255.255.255.0

L3-Switch-01(config-if)#ip helper-address 10.10.10.100

L3-Switch-01(config-if)#Exit

L3-Switch-01(config)#interface VLAN 60

L3-Switch-01(config-if)#ip address 10.10.60.254 255.255.255.0

L3-Switch-01(config-if)#ip helper-address 10.10.10.100

Tüm bu VLAN yapılandırma ayarları tek tek yapıldıktan sonra DHCP Server üzerinde her VLAN için Scope’lar oluşturarak, Client PC’lerin kendi VLAN ID’lerine ait Scope’lardan IP adresi almalarını sağlamanız gerekiyor.

Kaynak: Fırat Boyan Bilgi Teknolojileri Platformu